Коли ви хочете дістатися до вхідних своїх клієнтів за допомогою email-маркетингових кампаній, ваш домен має бути довіреним ресурсом. В іншому випадку повідомлення потраплять у папку зі спамом і залишаться непоміченими. Email-автентифікація допомагає уникнути цього.

Що ж таке автентифікація домену електронної пошти, чому вона важлива і які існують протоколи email-автентифікації? Давайте розберемося.

Що таке email-автентифікація?

Email-автентифікація — це процедура, яка передбачає перевірку адреси електронної пошти відправника для підтвердження того, що він уповноважений надсилати листи з певного домену. Вона також допомагає підтвердити, що домен належить конкретному агенту пересилання пошти (Mail Transfer Agent, MTA), уповноваженому передавати листи.

(Джерело: Selzy)

Простіше кажучи, email-автентифікація допомагає підтвердити, що відправник є тим, за кого себе видає. Така перевірка дає змогу виявити спамерів і позбавити їх можливості надсилати листи.

Чому це важливо?

Розібравшись із тим, що таке email-автентифікація, давайте з'ясуємо, чому вона важлива. Email-автентифікація підвищує безпеку вашого домену, підтверджуючи серверам, що ваші листи надходять з достовірного джерела. Це, водночас, захищає ваш бренд від шахрайства та видавання себе за іншого.

Завдяки тому, що автентифікація запобігає шкідливій діяльності з вашого домену, він набуває надійної репутації серед інтернет-провайдерів. Це свідчить про те, що ви є надійним відправником, який заслуговує на довіру, і, що найголовніше, підтримує доставлюваність ваших листів на належному рівні.

У довгостроковій перспективі безпека домену та високий рівень доставлюваності листів сприяють підвищенню довіри до вашого бренду і формуванню його позитивного іміджу.

Протоколи email-автентифікації

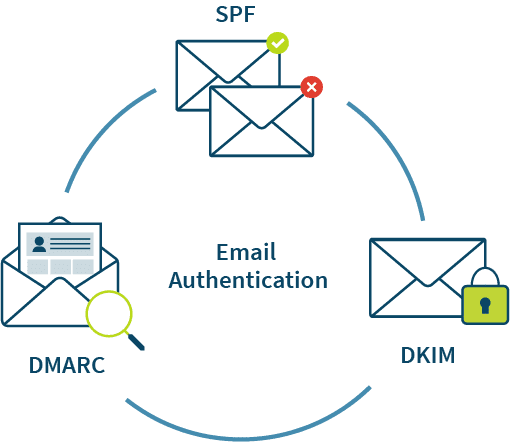

Зрозуміти, що таке автентифікація поштового відправника, недостатньо — сенс процесу полягає в методах або протоколах email-автентифікації. Вони відрізняються від поштових протоколів, тих, які використовуються для SMTP або IMAP серверів. Отже, давайте розглянемо протоколи SPF, DKIM, DMARC і з'ясуємо, що це таке і чим вони відрізняються.

(Джерело: ZetaGlobal)

SPF-запис

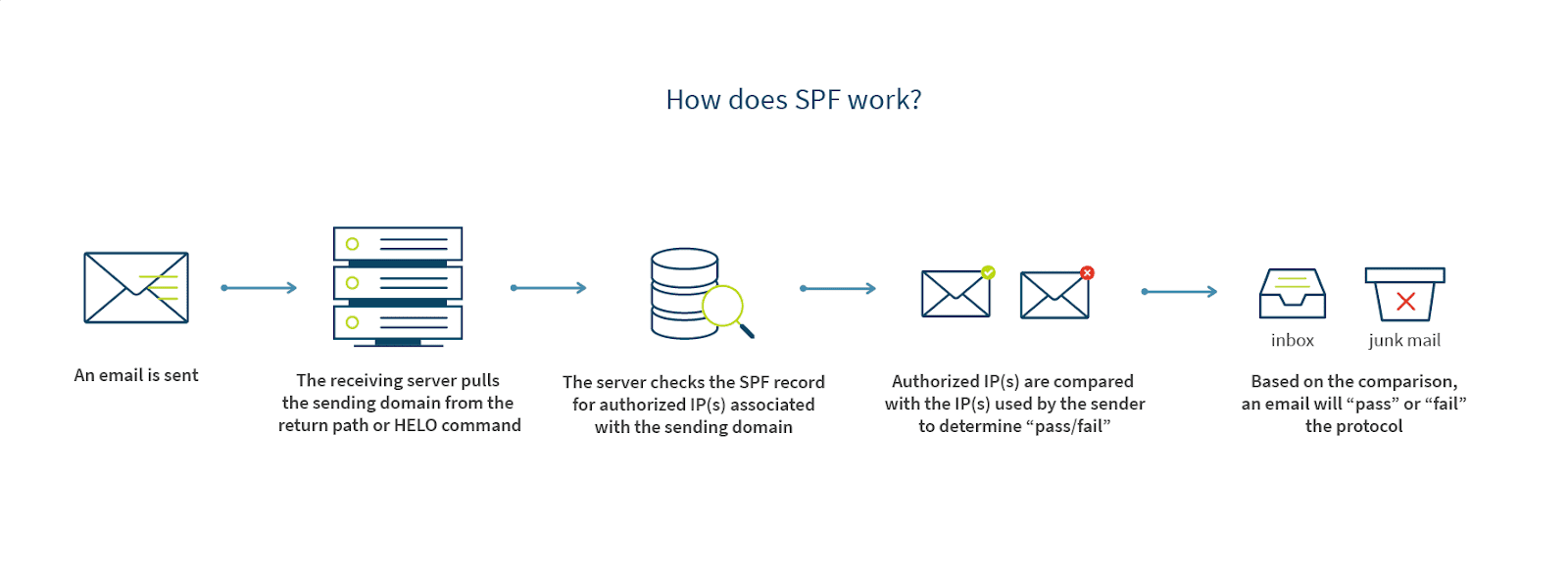

SPF розшифровується як Sender Policy Framework і є списком IP-адрес у домені. Ці адреси авторизовані і, відповідно, їм дозволено надсилати листи. Запис SPF міститься у файлі .txt і присутній у системі доменних імен (Domain Name System, DNS) відправника. SPF є широко поширеним протоколом для email-автентифікації.

(Джерело: ZetaGlobal)

Тому, коли ви надсилаєте листа і він досягає сервера адресата для вхідних листів, SPF email-автентифікація виконує перевірку. Це DNS-пошук, який проходить крізь усі записи SPF. Якщо вашу email-адресу знайдено під час пошуку, то лист потрапляє до поштової скриньки одержувача. В іншому випадку він буде відхилений і не буде відправлений далі.

Найкращі практики для SPF

SPF має різні класифікатори — вони повідомляють серверу про те, що робити з конкретною IP-адресою. До класифікаторів належать:

- + — Pass, що означає, що IP-адреса пройшла перевірку і листа може бути прийнято;

- - — Hard Fail, що означає, що IP не пройшов тест і листа має бути відхилено;

- ~ — Soft Fail, що сигналізує про невдалу перевірку; лист приймається, але позначається як невдалий;

- ? — Neutral test result (не провал, не пропуск), і, найімовірніше, листа буде прийнято, хоча його може бути й відхилено.

Хоча ці значення цілком однозначні, класифікатори — це просто рекомендації про те, що сервер має зробити з листом, щоб його можна було проігнорувати. Наприклад, листа з оцінкою Pass може бути відправлено до спаму, а з оцінкою Hard Fail може бути прийнято.

Зазвичай для більшості поштових відправників підходить класифікатор Soft Fail. Це гарантує, що всі ваші листи буде надіслано, але в разі невдачі їх буде позначено як "SPF failed". Neutral policy — ще один поширений варіант.

Оскільки Soft Fail приймає всі ваші повідомлення, ви збережете коефіцієнт доставлюваності листів за використання SPF. Водночас вам не доведеться ризикувати безпекою, оскільки всі підозрілі листи будуть позначені як такі.

Запис DMARC

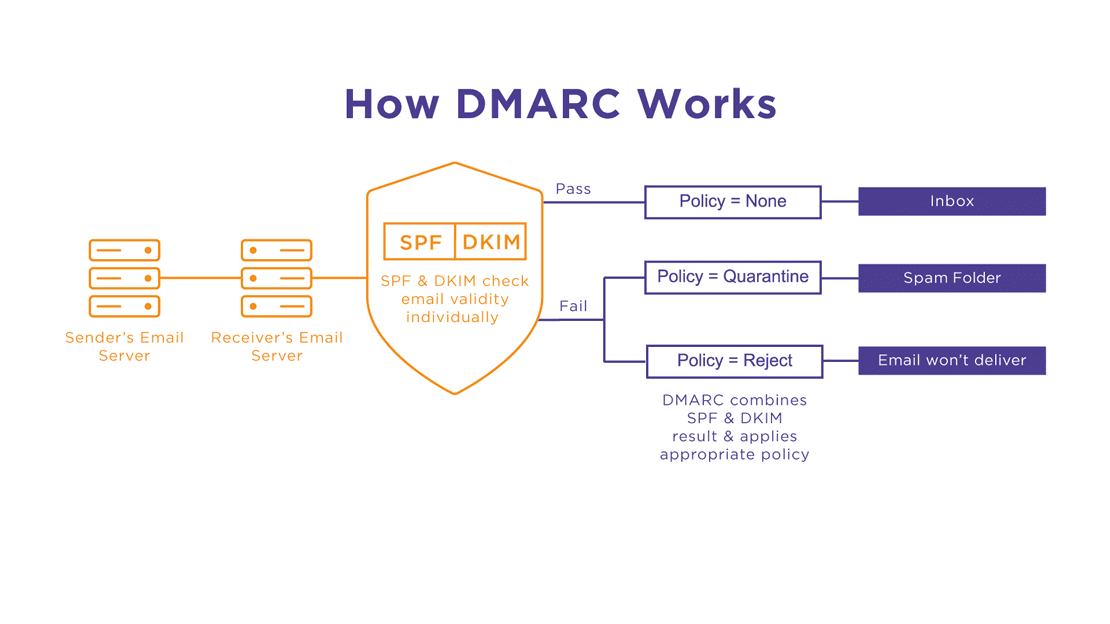

DMARC розшифровується як Domain-based Message Authentication Reporting and Conformance. Цей протокол email-автентифікації дає власникам доменів широкі повноваження щодо того, як їхні невдалі повідомлення будуть опрацьовані на вхідному сервері одержувача.

DMARC забезпечує додатковий рівень безпеки, надбудований над іншими протоколами, що називається вирівнюванням домену. Це робить запис надзвичайно ефективним для запобігання спуфінгу, видачі себе за іншу людину та іншої шкідливої поведінки.

DMARC також комбінується з іншими протоколами, гарантуючи максимальну безпеку. Використання одного протоколу недостатньо для того, щоб гарантувати, що всі ваші листи дійдуть до одержувачів, а DMARC допомагає впоратися з листами, які не пройшли перевірку політики SPF або DKIM.

(Джерело: Agari)

Крім перерахованих можливостей, DMARC також дає змогу отримувати звіти від серверів про продуктивність і доставлюваність ваших листів. Це дає можливість з'ясувати причини, через які ваші листи не доходять, і вчасно вирішити проблеми. Зрештою, DMARC допомагає підтримувати стабільну доставлюваність листів і зміцнює довіру до вашого бренду.

Найкращі практики для DMARC

Як зазначалося, DMARC дає змогу вказувати серверу, що робити з невдалими листами. Зокрема, є три політики, які ви можете вибрати, щоб вирішити, як поводитися з невдалими листами:

- reject — відхиляти листи;

- quarantine — дозволяти листи, але доставляти їх до папки спаму;

- none — не робити нічого.

Остання політика передбачає, що невдалі листи розглядаються так, як якщо б не було налаштовано DMARC. Тому на підставі інших критеріїв листа може бути прийнято, відправлено до спаму або відхилено.

Хоча політика "None" може здатися корисною, вона допомагає в моніторингу кампаній та аналізі звітів, не чинячи негативного впливу на авторизовані розсилки та загальну доставлюваність листів. Цю політику також рекомендується вибирати, якщо ви починаєте використовувати DMARC, щоб зрозуміти, як вона працює.

Крім того, ви можете вибрати відсоток невдалих листів, до яких застосовуватиметься політика, використовуючи тег "pct", який встановить для решти повідомлень значення "None".

Говорячи про вирівнювання домену, можна встановити значення "Strict" або "Relaxed". "Relaxed" найкраще підходить для надсилання листів через зовнішні служби (поштових провайдерів). Оскільки "Strict" вирівнювання домену передбачає, що адреси надсилання та повернення однакові, DMARC не спрацює, якщо ви надішлете свої листи з адреси, на яку немає відповіді.

Запис DKIM

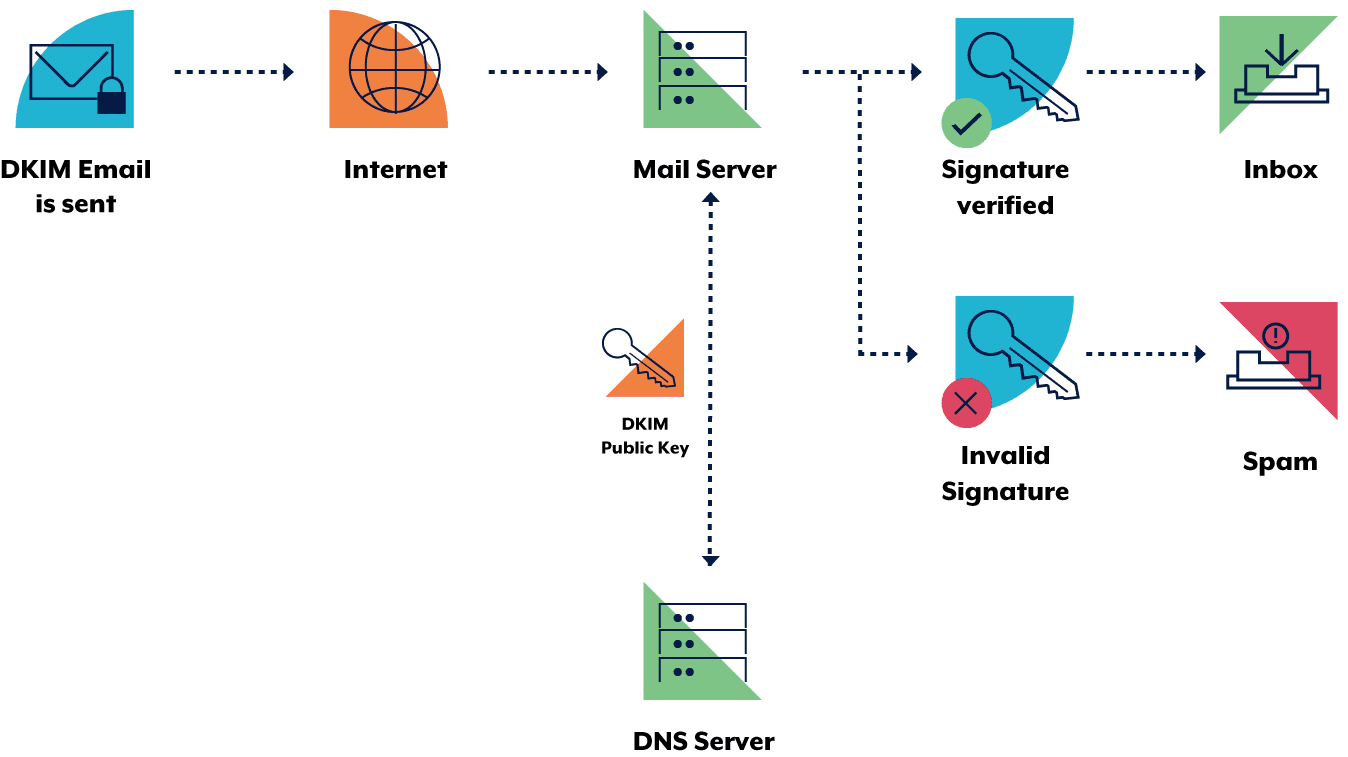

DKIM розшифровується як DomainKeys Identified Mail і є ще одним стандартним протоколом для email-автентифікації, також ефективним для запобігання фішингу.

Запис DKIM містить ключ шифрування і криптографічний підпис, які використовуються для перевірки email-адреси за допомогою відкритого ключа на стороні одержувача. Як і SPF, запис зберігається у вигляді файлу .txt у DNS відправника.

(Джерело: Australian Cyber Security Centre)

Протокол DKIM шифрує ключ домену для email-автентифікації в 3 етапи:

- Відправник створює підпис DKIM, визначаючи, які поля (наприклад, адресу електронної пошти, текст повідомлення тощо) слід додати.

- Поштова система створює хеш-рядок з вибраних текстових полів.

- Хеш-рядок шифрується за допомогою закритого ключа, доступ до якого має тільки відправник.

Для ідентифікації email-адреси сервер шукає відповідність між закритим і відкритим ключами в DMS. Якщо така є, підпис DKIM може бути розшифрований до хеш-рядка, і листа буде доставлено. Якщо ж збігу немає, перевірка DKIM не проходить, і листа, найімовірніше, буде відхилено.

Найкращі практики для DKIM

Крім відсутності відповідності між закритим і відкритим ключами, перевірка DKIM може не пройти з інших причин. Щоб уникнути збоїв DKIM, не припускайтеся таких ситуацій:

- поля в хеш-рядку змінюються під час проходження листа;

- довжина закритого ключа менше 1024 або 2048 біт; будь-які інші довжини більше не підтримуються;

- DNS-зона домену відправника недоступна для пошуку, що є поширеною проблемою у неякісних хостинг-провайдерів.

Щоб запис DKIM був безпечним та ефективним, необхідно регулярно оновлювати закриті та відкриті ключі. Оновлюючи ключі один або два рази на рік, ви запобігаєте будь-яким ризикам розсилки спаму з вашого домену.

Під час зміни ключів переконайтеся в наявності двох підписів — деякі листи можуть все ще перебувати в дорозі, і зміна обох ключів з одним підписом призведе до збою перевірки DKIM. Але якщо у вас є кілька підписів, один з них пройде, навіть якщо інший не пройде.

Запис DKIM також є найбільш прийнятним для автопереадресації листів. Коли ви використовуєте ESP, DKIM не вважає помилкою те, що адреси відправника і зворотної адреси відрізняються (як SPF). Це відбувається тому, що підпис присвоюється тексту листа, який залишається незмінним під час автопересилання.

Чи слід використовувати всі протоколи email-автентифікації?

Дізнавшись, що таке email-автентифікація, ви, найімовірніше, тепер розумієте важливість поєднання різних поштових протоколів. DMARC, DKIM і SPF обробляють автентифікацію домену абсолютно різними способами, що означає, що використання тільки одного протоколу не зможе забезпечити всі ваші потреби в автентифікації.

Оскільки кожен протокол проводить перевірку по-різному, використання декількох або всіх трьох методів забезпечує найвищий рівень безпеки домену і доставлюваності листів.

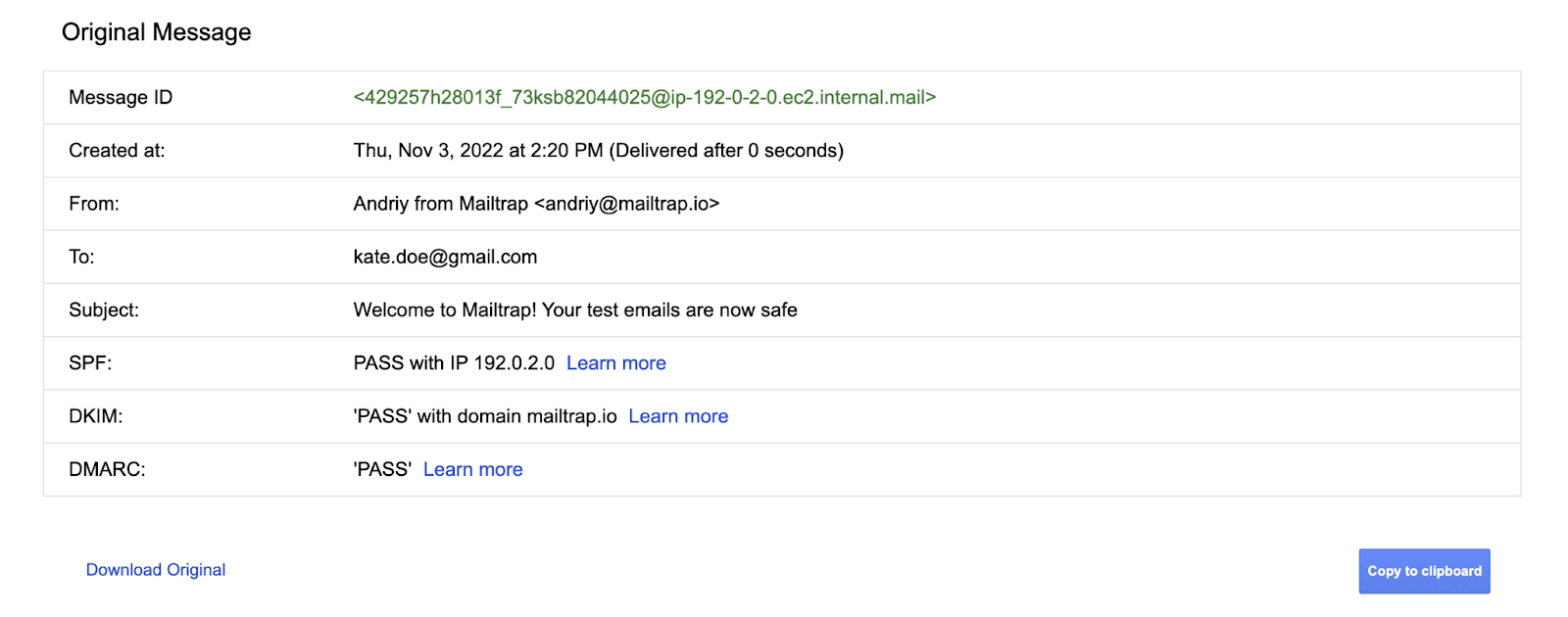

Як протестувати email-автентифікацію?

Існує безліч способів перевірки email-автентифікації, як власноруч, так і автоматично. Щоб виконати перевірку власноруч, надішліть тестового листа користувачеві Gmail, натисніть «Ще» на отриманому листі та виберіть «Показати оригінал». Ви побачите нове вікно з результатами перевірки SPF, DKIM і DMARC. Якщо вони "PASS", то ваш домен автентифіковано.

(Джерело: Mailtrap)

Ви також можете знайти безліч інструментів для автоматичної email-автентифікації, наприклад DMARC Analyzer, який перевіряє всі три протоколи, DNS Checker, DKIM Wizard та інші інструменти для перевірки одного протоколу.

За допомогою Postmaster Tools від Gmail можна перевіряти ефективність роботи електронної пошти, виявляти помилки доставки та аналізувати докладні звіти про спам. Для відстеження даних і перегляду різноманітних інформаційних дашбордів необхідно мати акаунт Google.

Ще один інструмент, який автоматизує email-автентифікацію і виконує регулярні перевірки за вас, — Mailtrap Email API. Він перевіряє ваш домен за всіма трьома протоколами й автоматично оновлює ключі DKIM кожні чотири місяці. З цим інструментом ви завжди можете бути впевнені, що ваш домен автентифікований.

На завершення

Email-автентифікація — це перевірка домену, яка підтверджує його надійність і безпеку та допомагає підтримувати високу доставлюваність листів. Автентифікація здійснюється за допомогою трьох типів протоколів: SPF, DMARC і DKIM. Хоча кожен протокол може підтвердити справжність вашого домену, найкраще використовувати три записи разом, щоб гарантувати, що вашу email-адресу завжди буде автентифіковано.

0 коментарів